Tartalom

Elvitel:

Az MDM és a MAM célja, hogy segítse az adminisztrátorokat a személyes eszközök munkahelyi elterjedésének kezelésében. A kulcs a megfelelő illeszkedés megtalálása.

A vállalati mobilitás egy kissé forradalomon megy keresztül. A saját eszközöd (BYOD) gyors ütemben növekszik, és jelentős lépéseket tesz a mai dinamikus vállalati világban. Legyen saját technológiája (BYOT). Hozza magával saját telefonját (BYOP), vagy akár saját PC-jét is (BYOPC). A vállalkozások most lehetővé teszik az alkalmazottak számára, hogy személyes tulajdonában lévő készülékeiket irodákban használják, hogy bizalmas vállalati információkhoz és alkalmazásokhoz férjenek hozzá. (További háttérinformációt kaphat erről a mozgalomról a BYOT-ban: Mit jelent ez az informatika számára.)

De ez nem minden rózsa. A személyes eszközök munkahelyi növekvő elterjedése kissé albatróz az informatikai adminisztrátorok számára. És amint a vállalkozások szembesülnek az okostelefon-modellek egyre növekvő számából adódó összetett mobilitási menedzsment kihívásokkal, ütköző platformok és operációs rendszerek verziók, a mobil eszközök kezelése (MDM) és a mobil alkalmazások kezelése (MAM) megjelennek és fejlődnek, hogy lehetővé tegyék az okostelefonok és táblagépek biztonságos használatát. a vállalkozásban. Itt nézze meg az MDM-et, a MAM-ot és azt, hogy a vállalatok miként használhatják fel őket az informatikai biztonsági problémáik - és a felhasználói igények - kezelésére.

Mobil eszközkezelés (MDM): Teljes vezérlés ... de invazív

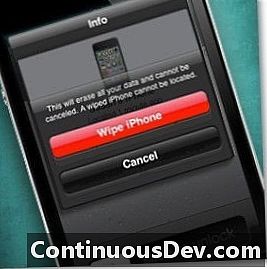

Az MDM átveszi a felhasználói eszközök teljes irányítását. Teljes eszköz-alapú megközelítést alkalmaz, amelynek célja az okostelefonok és táblagépek biztosítása. A felhasználónak megadnia kell egy hozzáférési kódot, hogy biztonságosan hozzáférhessen az eszközhöz és az érzékeny adatokhoz. Távolról törölheti az elveszett vagy ellopott eszközt, valamint nyomon követheti a leltárt, és valós idejű megfigyelést és jelentést készíthet. Az MDM megpróbálja kiküszöbölni a leállást és csökkenteni a költségeket, valamint az üzleti kockázatokat azáltal, hogy megvédi a hálózat összes mobil eszközének adatait és konfigurációs beállításait.

Az MDM azonban nem megy túl jól a munkavállalókkal, tolakodó jellege miatt.

A MAM nem az eszközt, hanem az eszközön futó szoftvert érinti. Az informatikai rendszergazdák engedélyezhetik az alkalmazottakat dedikált felhasználónevekkel és jelszavakkal, valamint korlátozhatják az alkalmazások letöltését és használatát az alkalmazottak eszközein.

Az MDM korlátozott vagy korlátozott hozzáférést biztosít a regisztrált eszközökhöz a legjobb gyakorlatok és a magánélet ellenőrzése révén. Ez minimalizálja az állásidőt is. Az MDM célja, hogy robusztus funkcionalitást és optimális biztonságot biztosítson a mobilhálózatok számára.

A MAM menti meg a frissítések nehézségeitől, amikor ellenőrzi az alkalmazás verziófrissítéseit. A MAM módosul az üzleti élet függvényében, és követi az alkalmazás verzióit. Az MDM más megközelítést alkalmaz; konfigurálja a mobil eszközöket a helyzet szempontjából, és hozzáférést biztosít a felhőadatokhoz, ha egy eszköz engedélyezett.

MAM vagy MDM?

Míg az MDM inkább az eszközre összpontosít, addig az MAM inkább az eszközön futó alkalmazásokkal foglalkozik. Az MDM elvégzi a kulcsfontosságú biztonsági feladatok elvégzését, de magas költségekkel jár, és nem tud védelmet nyújtani minden lehetséges adatszivárgás ellen. A MAM lehetővé teszi az adminisztrátorok számára az alkalmazáskezelés teljes életciklusának ellenőrzését, és költséghatékonyabb lehet, bár jellemzői korlátozottabbak. A két lehetőség előnyeinek és kiskapuinak kiértékelése és megértése elősegítheti a helyes elvárások megfogalmazását, és segítheti a szervezeteket az igényeiknek megfelelő biztonsági beállítások kiválasztásában.